| OTP là "chốt chặn" cuối cùng trước khi phát sinh giao dịch trực tuyến. Ảnh: Duy Tín. |

| OTP là "chốt chặn" cuối cùng trước khi phát sinh giao dịch trực tuyến. Ảnh: Duy Tín. |

|

| Dự án đường sắt đô thị tuyến Cát Linh - Hà Đông (tuyến số 3) do thiếu vốn và gặp nhiều sự cố trong quá trình thi công bị chậm trễ đến nay đã xuất hiện hình hài đáng kể. Trong ảnh là đoạn qua hồ Hoàng Cầu sau khi xuất phát từ điểm đầu Cát Linh xuyên qua phố Hào Nam (quận Đống Đa). |

| Ngôi nhà 5 tầng nghiêng chờ sập do sụt lún đang đe dọa mạng sống của nhiều hộ gia đình liền kề có địa chỉ tại số 11 ngách 34/187 phố Vĩnh Tuy (quận Hai Bà Trưng, TP Hà Nội), chủ nhân của ngôi nhà là ông Hà Thanh Tùng. Trong ảnh, dễ dàng nhận thấy ngôi nhà 5 tầng (bên trái) bị sụt nghiêng hẳn sang lô đất số 13, che lấp ngôi nhà của gia đình ông Nguyễn Sỹ Ca (70 tuổi, phố Vĩnh Tuy). |

UBND xã Thanh Thủy (tỉnh Phú Thọ) vừa phát đi thông báo về việc tìm cha, mẹ đẻ cho một trẻ sơ sinh bị bỏ rơi trên địa bàn.

Cựu Bộ trưởng Y tế Nguyễn Thị Kim Tiến bị đề nghị truy tố về tội “Vi phạm quy định về quản lý, sử dụng tài sản Nhà nước gây thất thoát, lãng phí”.

Lợi dụng thời điểm con nợ đi điều trị bệnh, đối tượng Phạm Ngọc Triều (Nghệ An) đã tự ý vào nhà, tháo dỡ và làm hư hỏng một số tài sản của bị hại.

Ô tô bán tải bất ngờ tạt ngang khiến 3 người đi trên xe máy, trong đó có trẻ nhỏ đã ngã xuống đường. May mắn không xảy ra hậu quả đáng tiếc.

Sau khi gây án, Thạch Mi Na (TP Cần Thơ) đã bỏ trốn khỏi địa phương, không chấp hành yêu cầu làm việc của cơ quan Công an, gây khó khăn cho công tác điều tra.

Nhóm đối tượng đang say sưa sát phạt nhau trên chiếu bạc, bất ngờ bị lực lượng chức năng TP Cần Thơ ập vào bắt quả tang, thu giữ nhiều tang vật liên quan.

Sự việc một đô vật tử vong khi tham gia đấu vật truyền thống tại lễ hội thôn Thái Lai (Hà Nội) diễn ra vào chiều 26/2, có đặt ra trách nhiệm pháp lý?

Tuần Văn hóa, Du lịch và Xúc tiến Thương mại Lễ hội mùa Xuân Côn Sơn – Kiếp Bạc năm 2026 khai mạc sáng 28/2 tại khu vực phía trước hồ bán nguyệt chùa Côn Sơn.

Hàng loạt cựu lãnh đạo y tế bị vào tù cho thấy lỗ hổng trong quản lý thuốc và trang thiết bị y tế thời bà Nguyễn Thị Kim Tiến làm bộ trưởng.

Lợi dụng nhu cầu ghép tạng của bệnh nhân hiểm nghèo, đường dây mua bán gan, thận liên tỉnh đã làm giả hồ sơ hiến tặng để trục lợi hàng trăm triệu đồng mỗi ca.

Từ 1/3/2026, tên tài khoản thanh toán của tổ chức phải bao gồm tên của tổ chức trên giấy phép thành lập, quyết định thành lập hoặc giấy chứng nhận đăng ký.

Ôm cua vòng xuyến không đúng quy định, container va chạm với xe máy khiến một phụ nữ 67 tuổi tử vong tại chỗ, một người khác bị thương.

Cùng nhóm bạn ra tắm biển Nhật Lệ (Quảng Trị), anh L.V.T (Phú Thọ) không may bị sóng biển cuốn trôi, mất tích.

Khi trách nhiệm cá nhân được xác định rõ ràng và ngân sách không còn là “tấm đệm an toàn”, kỷ luật công vụ mới thực sự đi vào thực chất.

Công an phường Hưng Phú (Cần Thơ) vừa bắt giữ 10 đối tượng tụ tập trong phòng kín để sử dụng trái phép chất ma túy; 10/10 đối tượng dương tính qua test nhanh.

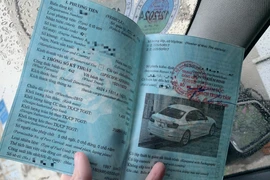

Cục Đăng kiểm VN công bố địa chỉ tra cứu giấy chứng nhận kiểm định điện tử cho xe cơ giới và xe máy chuyên dùng chính thức từ ngày 1/3.

Từ tháng 3/2026, hàng loạt chính sách mới có hiệu lực, tác động trực tiếp đến đầu tư, doanh nghiệp, đất đai và cư trú...

Khắp các trụ sở nhà máy, doanh nghiệp, các khu nhà trọ... đều được trang hoàng các băng rôn, biểu ngữ mang hình ảnh người công nhân với lá phiếu trên tay.

Dự báo thời tiết 1/3/2026, trước khi chịu tác động của không khí lạnh tăng cường, miền Bắc nắng mạnh, có nơi đến 33 độ. Trung và Nam Bộ có nắng vào ban ngày

Nhóm 3 đối tượng vào khu công nghiệp ở Đồng Nai, thực hiện hành vi chiếm đoạt tiền của người dân bằng cách giả làm công an kiểm tra, xử lý vi phạm giao thông.

Hàng loạt cựu lãnh đạo y tế bị vào tù cho thấy lỗ hổng trong quản lý thuốc và trang thiết bị y tế thời bà Nguyễn Thị Kim Tiến làm bộ trưởng.

Thời gian qua, nhiều vụ cháy tàu du lịch xảy ra ngay tại các điểm du lịch nổi tiếng, khiến dư luận không khỏi lo ngại.

Ô tô bán tải bất ngờ tạt ngang khiến 3 người đi trên xe máy, trong đó có trẻ nhỏ đã ngã xuống đường. May mắn không xảy ra hậu quả đáng tiếc.

Lợi dụng nhu cầu ghép tạng của bệnh nhân hiểm nghèo, đường dây mua bán gan, thận liên tỉnh đã làm giả hồ sơ hiến tặng để trục lợi hàng trăm triệu đồng mỗi ca.

Cựu Bộ trưởng Y tế Nguyễn Thị Kim Tiến bị đề nghị truy tố về tội “Vi phạm quy định về quản lý, sử dụng tài sản Nhà nước gây thất thoát, lãng phí”.

Công an Nghệ An đang trưng cầu giám định thương tích người mẹ bị con trai hành hung vào tối mùng 3 Tết để xử lý theo quy định của pháp luật.

Kho nệm mút rộng khoảng 500m2 trên địa bàn xã Củ Chi, TP HCM xảy ra cháy lớn khiến khu dân cư náo loạn.

Ghen tuông tại một club ven biển ở Đà Nẵng, nam thanh niên nước ngoài đánh người khiến nạn nhân thương tích 43% và bị khởi tố, tạm giam để điều tra.

Rạng sáng 28/2, xảy ra vụ cháy nhà ở xã Nghĩa Đồng (Nghệ An) khiến người đàn ông 49 tuổi tử vong, nhiều tài sản bị thiêu rụi.

Lợi dụng thời điểm con nợ đi điều trị bệnh, đối tượng Phạm Ngọc Triều (Nghệ An) đã tự ý vào nhà, tháo dỡ và làm hư hỏng một số tài sản của bị hại.