|

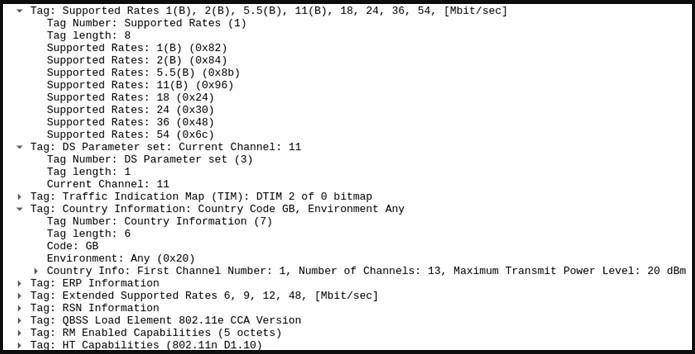

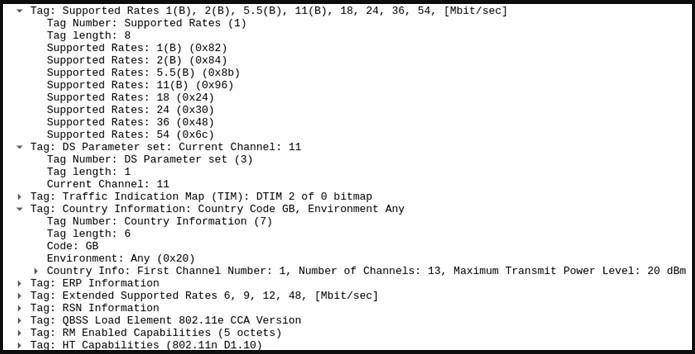

| Giả mạo các điểm truy cập WiFi để đánh cắp dữ liệu. |

|

| Các yếu tố đặc trưng cho một điểm truy cập. Ảnh: Trustwave |

|

| Giả mạo các điểm truy cập WiFi để đánh cắp dữ liệu. |

|

| Các yếu tố đặc trưng cho một điểm truy cập. Ảnh: Trustwave |

Chỉ một thay đổi nhỏ trước giờ ngủ cũng có thể giúp cơ thể nhẹ nhõm hơn, hạn chế tích mỡ bụng, cải thiện giấc ngủ và vòng eo gọn gàng theo thời gian.

Mứt dừa non dẻo thơm, béo nhẹ, màu sắc bắt mắt là món quen thuộc mỗi dịp Tết. Cách làm tại nhà đơn giản, dễ thành công cho mâm bánh mứt trọn vị.

Chỉ một thay đổi nhỏ trước giờ ngủ cũng có thể giúp cơ thể nhẹ nhõm hơn, hạn chế tích mỡ bụng, cải thiện giấc ngủ và vòng eo gọn gàng theo thời gian.

Mứt dừa non dẻo thơm, béo nhẹ, màu sắc bắt mắt là món quen thuộc mỗi dịp Tết. Cách làm tại nhà đơn giản, dễ thành công cho mâm bánh mứt trọn vị.

Cá mè là thực phẩm quen thuộc, bổ dưỡng nhưng có thể gây hại nếu dùng không đúng đối tượng. Một số người mắc bệnh nền nên hạn chế ăn để bảo vệ sức khỏe.

Ốc trinh nữ gây tò mò bởi tên gọi, hình dáng lạ, chinh phục thực khách nhờ thịt ngọt, giòn dai, cách ăn độc đáo, là đặc sản “trời ban” biển Việt.

Nước mắm tỏi ớt và mắm nêm Việt Nam được Taste Atlas vinh danh trong top 100 nước sốt ngon nhất thế giới năm 2026, dựa trên đánh giá toàn cầu.

Nước vo gạo không chỉ tốt cho tóc, da mà còn giúp móng tay chắc khỏe, bóng mịn, giảm gãy và bong tróc nhờ nguồn dưỡng chất tự nhiên, an toàn.

Không chỉ là gia vị quen thuộc, rau húng quế còn hỗ trợ tiêu hóa nhờ đặc tính chống viêm, giảm đầy hơi, bảo vệ dạ dày và giúp cơ thể thư giãn.

Kali là khoáng chất quan trọng giúp điều hòa huyết áp, ổn định nhịp tim và tăng cường lưu thông máu, góp phần giảm nguy cơ mắc các bệnh tim mạch.

Không chỉ hấp dẫn thực khách bởi hương vị thơm ngon, ốc hương còn là nguồn thực phẩm giàu đạm, ít calo, chứa nhiều khoáng chất có lợi cho sức khỏe.

Bệnh viện Từ Dũ và Nhi Đồng 1 phối hợp cứu sống thai nhi mắc dị tật tim nặng, mở ra hy vọng mới cho các ca bẩm sinh nguy kịch.

Máy hút mùi sau thời gian dài sử dụng thường bám đầy dầu mỡ. Tuy nhiên, chúng ta có thể làm sạch chúng dễ dàng bằng những nguyên liệu quen thuộc ngay tại nhà.

Chỉ với vài bước đơn giản, bạn có thể tự chế biến khô gà lá chanh mềm thơm, thích hợp cho ngày Tết hoặc làm quà biếu ý nghĩa.

Chọn đúng quả và cách bảo quản phù hợp giúp bưởi Diễn giữ ngon từ 3 đến 6 tháng, mang lại hương vị ngọt ngào, thơm mát suốt dịp Tết.

Nhờ giàu kẽm, omega-3 và chất béo lành mạnh, một số loại hạt quen thuộc có thể hỗ trợ sinh lực, cải thiện khả năng tình dục và sức khỏe sinh sản nam giới.

Bệnh nhi 16 tuổi mắc bệnh hiếm gặp từ chuột cắn, khuyến cáo xử lý đúng cách để tránh biến chứng như viêm nội tâm mạc, viêm màng não.

Thay đổi lối sống như ăn uống lành mạnh, vận động đều đặn, giảm căng thẳng và khám định kỳ giúp tuyến giáp khỏe, hạn chế nguy cơ bệnh.

Chỉ cần 5–10 phút giãn cơ mỗi ngày, dân văn phòng có thể giảm đau cột sống, cải thiện tuần hoàn máu và phòng ngừa nhiều bệnh lý do ngồi lâu.

Cải bắp chứa nhiều vitamin C, K, chất xơ giúp tăng cường miễn dịch, tốt cho tim mạch, tiêu hóa và giảm cân, phù hợp cho chế độ ăn lành mạnh.

Không cần đến spa hay những liệu trình cầu kỳ, bạn vẫn có thể sở hữu bộ móng tay chắc khỏe, bóng đẹp nếu duy trì những thói quen chăm sóc đúng cách dưới đây.

Nhiều loại gia vị quen thuộc trong gian bếp hằng ngày được chứng minh có khả năng hỗ trợ hạ cholesterol LDL, góp phần bảo vệ tim mạch và phòng ngừa đột quỵ.