|

Tập đoàn NSO Group là ai?

|

Ảnh minh họa.

Trung Quốc ra mắt AI phone “thực sự” đầu tiên khi smartphone có thể tự gọi taxi, đặt đồ ăn, đặt khách sạn hoàn toàn bằng giọng nói, không cần chạm tay.

Bản CV từ thời sinh viên của Bill Gates bất ngờ được chia sẻ, hé lộ thu nhập hơn 2 tỷ đồng ở tuổi 20 cùng loạt thành tích khiến ai cũng choáng ngợp.

Gia đình một phụ nữ 83 tuổi tại Mỹ kiện OpenAI và Microsoft, cáo buộc ChatGPT thao túng tâm lý dẫn đến án mạng gây chấn động dư luận.

Dù không còn tiên tiến nhất, MP3 vẫn hiện diện khắp nơi và giữ vị trí đặc biệt trong văn hóa số.

Todd Howard khẳng định Bethesda chỉ dùng AI hỗ trợ, sáng tạo nghệ thuật trong game phải đến từ con người.

Demon_President xác nhận là người mẫu thể hình cho Rogue trong Marvel Rivals, khiến fan bất ngờ vì độ gợi cảm.

Hàng loạt mẹo tiết kiệm pin Android lan truyền trên mạng được chuyên gia thử nghiệm và kết luận: phần lớn vô dụng, thậm chí phản tác dụng.

Công ty mẹ của Facebook là Meta phối hợp cùng Thái Lan và 5 nước khác trong chiến dịch truy quét tội phạm lừa đảo qua mạng theo Công ước Hà Nội.

Demon_President xác nhận là người mẫu thể hình cho Rogue trong Marvel Rivals, khiến fan bất ngờ vì độ gợi cảm.

Hàng loạt mẹo tiết kiệm pin Android lan truyền trên mạng được chuyên gia thử nghiệm và kết luận: phần lớn vô dụng, thậm chí phản tác dụng.

Gia đình một phụ nữ 83 tuổi tại Mỹ kiện OpenAI và Microsoft, cáo buộc ChatGPT thao túng tâm lý dẫn đến án mạng gây chấn động dư luận.

Bản CV từ thời sinh viên của Bill Gates bất ngờ được chia sẻ, hé lộ thu nhập hơn 2 tỷ đồng ở tuổi 20 cùng loạt thành tích khiến ai cũng choáng ngợp.

Todd Howard khẳng định Bethesda chỉ dùng AI hỗ trợ, sáng tạo nghệ thuật trong game phải đến từ con người.

Công ty mẹ của Facebook là Meta phối hợp cùng Thái Lan và 5 nước khác trong chiến dịch truy quét tội phạm lừa đảo qua mạng theo Công ước Hà Nội.

Dù không còn tiên tiến nhất, MP3 vẫn hiện diện khắp nơi và giữ vị trí đặc biệt trong văn hóa số.

Trung Quốc ra mắt AI phone “thực sự” đầu tiên khi smartphone có thể tự gọi taxi, đặt đồ ăn, đặt khách sạn hoàn toàn bằng giọng nói, không cần chạm tay.

Google Maps vừa cập nhật tính năng tự động lưu và quản lý vị trí đỗ xe, cực hữu ích cho người chạy xe.

Thử nghiệm công ty chỉ có nhân sự AI cho thấy vai trò giám sát của con người vẫn không thể thay thế.

Robot của Neuralink cấy chip vào não người chỉ trong 1,5 giây, mở ra bước ngoặt thương mại hóa công nghệ giao diện não–máy tính.

Cuộc đua AI của các ông lớn công nghệ đang đổ xô đầu tư vào Ấn Độ. Quốc gia Nam Á hưởng lợi không nhỏ nhờ vào nguồn nhân lực AI và tập người dùng khổng lồ.

Tim Cook chỉ mất 7 giờ để kiếm hơn thu nhập trung bình 1 năm của người Mỹ, và có thể mua nhà 11 tỷ sau 2 ngày làm việc.

Google chuẩn bị hợp nhất ChromeOS và Android, Aluminium OS dự kiến sẽ cạnh tranh trực tiếp với Windows và MacBook.

Youtube Marques Brownlee công bố Smartphone Awards 2025 ghi nhận những thiết bị phản ánh xu hướng thiết kế, công nghệ và trải nghiệm người dùng.

Những tựa game xuất sắc biến người chơi thành “đội quân một người”, một mình quét sạch cả thế giới.

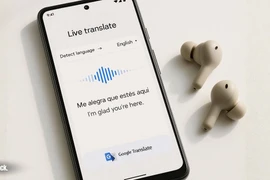

Đây là tính năng được yêu cầu nhiều nhất từ trước đến nay. Bản cập nhật của Google Translate khiến mọi tai nghe đều có tính năng Live Translate.

Một ứng dụng giả mạo trên Google Play bị phát hiện chứa trojan Anatsa, đe dọa hơn 50.000 người dùng.

Nhà thiết kế Antonin Cohen dùng AI để tạo ra Lexus concept chỉ 24 giờ, chứng minh Trí tuệ Nhân tạo là "đòn bẩy sáng tạo" giúp rút ngắn quy trình thiết kế ôtô.

Google triển khai tính năng AI trên Lens giúp người dùng kiểm tra nhanh tin nhắn có phải lừa đảo.