Sáng 27/6/2017, Oleg Derevianko, chủ tịch ISSP, công ty an ninh mạng hàng đầu Ukraine, đang mua thức ăn cho chuyến lái xe đường dài về thăm cha mẹ. Ông muốn ở đó chơi một thời gian. Nhưng dự định đó sớm bị phá hỏng.

Khoảng 11h sáng, các nhân viên báo cho ông biết Ukraine đang bị tấn công mạng, và trong một giờ hơn 60 nước trên thế giới bị nhiễm mã độc. Mang tên NotPetya, đây sẽ trở thành cuộc tấn công mạng mà Mỹ cho là “gây nhiều thiệt hại nhất trong lịch sử”.

Vài tuần trước, một liên mình chia sẻ thông tin tình báo mang tên Five Eyes bao gồm Mỹ, Anh, Canada, Australia và New Zealand, đã cáo buộc Nga đứng sau cuộc tấn công.

Các chuyên gia an ninh mạng kể lại với BBC quá trình phát tán của NotPetya và những điều thường gặp sau các vụ tấn công mạng nói chung.

|

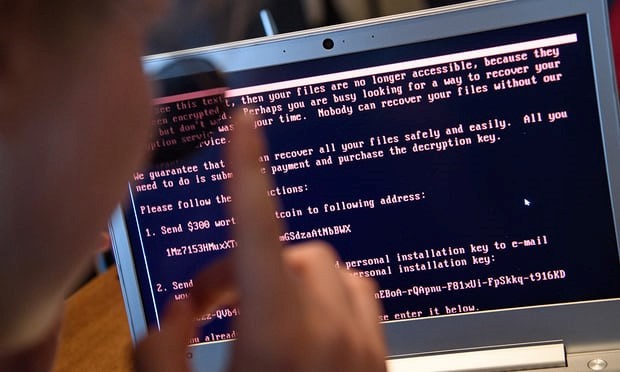

| Máy tính bị nhiễm mã độc hiển thị thông điệp tống tiền. Ảnh: Getty Images. |

Nghi ngờ cuộc tấn công lớn

Derevianko tiếp tục nhận điện thoại từ CEO một công ty viễn thông hàng đầu Ukraine, nói khách hàng của mình đang bị tấn công mạng. Nhưng ông không nghĩ ngợi nhiều, vì tấn công mạng xảy ra thường xuyên ở Ukraine.

Ông lái xe thêm vài km, thêm một khách hàng gọi điện. Khi ông vào mua xăng, thẻ tín dụng không dùng được. Nghi ngờ một cuộc tấn công lớn, ông dừng ở quán cà phê bên đường và bắt tay vào công việc.

“Cuộc tấn công này không bình thường. Các vụ tấn công hầu hết có mục tiêu cụ thể, nhưng vụ này nhắm vào tất cả”, Derevianko nói với chương trình The Inquiry của đài BBC. “Ngân hàng, điện lực, siêu thị, báo chí, bệnh viện, nhà nước, … một làn sóng các công ty phải dừng hoạt động”.

Cuộc tấn công xóa sạch hàng nghìn máy tính ở Ukraine. Khách mua hàng ở siêu thị không thể trả tiền. Bệnh viện bị mất hồ sơ lưu trữ. Cơ quan nhà nước phải dùng giấy bút. Các bản tin cho thấy hình ảnh máy tính bị treo hay người xếp hàng dài ở ngân hàng.

Dấu hiệu ban đầu cho thấy mục đích tấn công là tiền chuộc, nhưng một số người đã trả tiền và vẫn không nhận được mã để mở khóa máy tính.

Derevianko nghi có điều gì đó mờ ám hơn. Khi phân tích mã nguồn của phần mềm tấn công, ông nhận ra những kẻ tấn công (hacker) đã copy vào đó đoạn mã độc của một vụ hack tống tiền trước đó.

Ông nói đây là một chiêu “ngụy trang”, để mọi người tưởng đây là một vụ tấn công tống tiền. Thực chất, những hacker này có mục đích táo bạo hơn: gây ra sự hỗn loạn. “Họ muốn phá hoại và gieo rắc nỗi sợ hãi rằng chính phủ không còn kiểm soát được tình hình”, ông nói với đài BBC.

Ông làm việc đến quá nửa đêm để báo điều này với nhiều phóng viên nhất có thể. Đến lúc này, hầu hết công ty ở Ukraine đã bị ảnh hưởng.

|

| Các vụ tấn công mạng tống tiền thường mã hóa máy tính và buộc nạn nhân trả tiền bằng bitcoin. Ảnh: Getty Images. |

Truy lùng mã độc

Craig Williams là chuyên gia an ninh mạng của Cisco ở Mỹ, với nhiệm vụ “phát hiện những vụ tấn công và ngăn chặn chúng”. Ông cũng làm nhiệm vụ đó trong buổi sáng ngày 27/6 khi vụ NotPetya diễn ra.

Williams và đồng nghiệp biết ngay từ đầu đây là vụ tấn công lớn, và một số người lên đường sang Ukraine chỉ trong vài giờ. Họ thu được bản sao của các máy chủ bị tấn công để bắt đầu điều tra.

Bước đầu tiên, Williams muốn biết phần mềm độc hại này lây lan như thế nào. Tin đồn trên Twitter nói nó lây nhiễm qua email, nhưng công ty của ông thu thập hàng tỷ email rác mỗi ngày, và không một email nào có chứa mã độc này.

“Nếu một mã độc phát tán qua email, nó sẽ đi theo mặt trời mọc. Khi mọi người tỉnh dậy ở vùng nào, họ sẽ mở email và vô tình phát tán mã độc ở vùng đó. Nhưng vụ này phát tán nhanh hơn thế rất nhiều”, ông nói với BBC.

Cuộc điều tra của ông và của nhiều chuyên gia khác dẫn đến công ty M.E.Doc ở Ukraine, tạo ra phần mềm thuế được sử dụng ở hầu hết công ty ở nước này. 2 tháng trước, hacker trộm được mật khẩu và xâm nhập hệ thống của M.E.Doc. Khi các công ty khác tải về các bản cập nhật, vá lỗi từ M.E.Doc, các hacker đã đẩy virus đến nằm án binh bất động trong các máy tính ở các công ty đó.

Ngày 27/6/2017, các hacker kích hoạt virus, và các công ty dùng sản phẩm của M.E.Doc đều bị tấn công, rồi tiếp tục lây mã độc cho các công ty khác. Chỉ trong vài phút, con virus này đã xóa ổ cứng máy tính ở 60 quốc gia, gây thiệt hại hàng tỷ USD.

Thủ phạm không dễ xác định

Các hacker cũng kịp thời xóa dấu vết. Các công ty và chính phủ gồng mình đối phó với vụ tấn công. Họ tự hỏi ai là thủ phạm.

Sean Kanuck là một trong những nhân viên tình báo đầu tiên ở Mỹ về không gian mạng từ năm 2011-2016. Sau các vụ tấn công mạng, ông thu thập các thông tin tình báo để tìm ra thủ phạm.

“Thủ phạm có nhiều dạng: có những chính phủ và tổ chức tội phạm rất tinh vi, có những nhóm cực đoan hay tội phạm vặt vãnh kém hơn, và thỉnh thoảng có học sinh ngồi nhà hack”, Kanuck nói với BBC.

“Chúng ta sẽ phải khám xét các dấu ‘vân tay’ của vụ hack, như mã độc được lập trình bằng ngôn ngữ gì, có ký tự Nga hay Trung Quốc hay La Mã. Chúng được lập trình trong giờ làm việc hay vào buổi tối, ở các múi giờ khác nhau?”, ông nói thêm.

Tuy vậy, những hacker tinh vi sẽ xóa dấu vết, hoặc ngụy trang bằng cách giả ngôn ngữ khác hay múi giờ khác, hoặc dùng mã của vụ tấn công khác, như trường hợp NotPetya.

Nếu các dấu vết kỹ thuật không thể đi đến kết luận, Kanuck còn có thể dựa vào địa chính trị. “Hầu hết vụ tấn công mạng có mục đích đằng sau, và nếu có xung đột vũ trang, như ở Ukraine, đó là một gợi ý. Giới tình báo chúng tôi cố tìm ra một loạt dấu hiệu cùng chỉ về một hướng”, ông nói.

Ông nói các bằng chứng này nhiều khi không mang tính tuyệt đối, và tình hình chính trị có ảnh hưởng nhiều tới kết luận. Chẳng hạn, Ukraine đang chiến tranh với các nhóm ly khai thân Nga, nên Nga là tình nghi số 1.

Mặt khác, BBC nhận định có thể có những bằng chứng khác không được công khai khiến nhóm 5 cường quốc tuyên bố Nga là thủ phạm vụ NotPetya.

Tấn công mạng khó trừng phạt

“Mặc dù việc bị các nước lên án không gây tác động tức thì tới Nga, lời kết tội này vẫn có sức nặng về chính trị”, Liis Vihul, giám đốc của công ty luật an ninh mạng Cyber Law International, nói với BBC. “Ảnh hưởng trước tiên là sự bẽ mặt, vì không ai muốn bị coi là kẻ phạm luật”.

Bà Vihul sống ở Estonia, đất nước mà cũng như Ukraine phải chịu hàng nghìn cuộc tấn công mạng mỗi năm. Bà nghiên cứu về luật quốc tế áp dụng trong an ninh mạng.

“Để có hành động mạnh tay hơn, một quốc gia phải chứng tỏ quốc gia khác đã vi phạm luật quốc tế”, Vihul nói.

Ở đây, Nga đã phá hoại hệ thống máy tính của Ukraine mà không được phép. “Các máy tính bị xóa sạch, phải thay thế, điều này tương đương với việc đập các máy tính đó xuống nền gạch”, bà nói.

“Luật quốc tế quy định nếu một quốc gia bị vi phạm luật quốc tế, quốc gia đó có quyền vi phạm ngược lại”, Vihul nói thêm. Chẳng hạn, nếu muốn, Ukraine có thể tấn công mạng chính phủ Nga, mã hóa dữ liệu và chỉ giải mã khi Nga trả tiền đền bù.

“Đòn trả đũa có thể không liên quan tới không gian mạng. Ukraine có thể đóng cửa vùng trời đối với máy bay Nga”, Vihul nói. Nhưng Ukraine khó trả đũa vì khả năng hack của nước này không thể so với Nga.

Khác với Ukraine, Mỹ có khả năng tấn công mạng hàng đầu, nhưng cũng không trả đũa. Trong tuyên bố lên án Nga, Mỹ và Anh cũng không hề nhắc đến luật pháp.

“Tôi cho rằng điều này không phải ngẫu nhiên”, Vihul nói. Việc Mỹ và Anh tấn công Nhà nước Hồi giáo trên mạng không phải điều gì bí mật. Họ cố gắng vô hiệu hóa máy tính của chúng, tương tự điều NotPetya gây ra với Ukraine.

“Vì vậy, nếu Mỹ và Anh nói Nga vi phạm luật quốc tế, chính họ cũng đang vi phạm luật quốc tế”, Vihul nói.