Trong một thế giới mà chúng ta "sống" trên mạng ngày càng nhiều, từ những lời nhắn yêu thương, bàn bạc công việc, cho đến gửi ảnh căn cước công dân hay mật khẩu ngân hàng qua tin nhắn, có bao giờ bạn tự hỏi: "Liệu có ai khác đang đọc những dòng này ngoài mình và người nhận không?". Câu trả lời nằm ở công nghệ Mã hóa đầu cuối (End-to-End Encryption - E2EE). Đây không còn là thuật ngữ dành riêng cho giới điệp viên hay hacker, mà là tiêu chuẩn bảo vệ tối thiểu cho mỗi công dân số. Hãy cùng đi sâu vào "hậu trường" của các ứng dụng chat để hiểu cách lá chắn này hoạt động.

Từ chiếc hộp khóa đến chìa khóa kỹ thuật số

Để hiểu mã hóa đầu cuối, trước tiên cần hiểu cơ chế mã hóa cơ bản. Hãy tưởng tượng dữ liệu của bạn là một bức thư.

Về cơ bản, mã hóa là việc biến đổi nội dung bức thư ở dạng văn bản rõ thành những ký tự vô nghĩa, dựa trên một quy tắc toán học. Chỉ khi có chìa khóa để giải mã, những ký tự vô nghĩa đó mới trở lại thành nội dung ban đầu.

Với mã hóa đối xứng, đây là phương pháp cổ điển nhất. Có thể hình dung bạn có một chiếc hộp và một chiếc chìa khóa duy nhất. Bạn dùng chìa khóa để khóa bức thư vào hộp rồi gửi chiếc hộp cho người nhận. Để người nhận đọc được thư, bạn phải tìm cách đưa chính chiếc chìa khóa đó, hoặc một bản sao cho họ.

Ưu điểm của phương pháp này là tốc độ xử lý rất nhanh. Tuy nhiên, nhược điểm chí mạng nằm ở bài toán phân phối và quản lý khóa. Ngoài rủi ro bị kẻ gian chặn đường và sao chép chìa khóa trong quá trình gửi, mã hóa đối xứng còn gặp khó khăn lớn khi phải quản lý nhiều khóa cùng lúc.

Hãy tưởng tượng bạn cần trò chuyện bí mật với 100 người khác nhau. Có thể xảy ra hai kịch bản: Kịch bản 1: Dùng riêng mỗi người một chìa (An toàn nhưng bất khả thi). Bạn sẽ phải đánh số và cất giữ 100 chiếc chìa khóa khác nhau. Mỗi lần chat với ai lại phải tìm đúng chìa của người đó. Nếu nhóm chat lên tới hàng nghìn người, việc quản lý đống chìa khóa này là nhiệm vụ bất khả thi.

Kịch bản 2: Dùng chung một chìa cho tất cả (tiện lợi nhưng rủi ro cao). Để đỡ phiền phức, bạn phát cho 100 người cùng một loại chìa khóa giống hệt chìa của bạn. Đây chính là lỗi sơ đẳng "bỏ tất cả trứng vào một giỏ". Chỉ cần một người trong số đó sơ ý làm mất chìa, hoặc máy của họ bị hack, thì kẻ gian sẽ ngay lập tức đọc được toàn bộ tin nhắn bí mật của bạn với 99 người còn lại. Một mắt xích yếu sẽ làm sụp đổ cả hệ thống.

Rủi ro cốt lõi của mã hóa đối xứng nằm ở khâu trao chìa khóa. Nếu kẻ gian chặn và sao chép được chiếc chìa khóa này, chúng có thể mở chiếc hộp bất cứ lúc nào. Trong môi trường Internet, việc gửi chìa khóa một cách an toàn là bài toán cực kỳ nan giải.

Để giải quyết vấn đề đó, mã hóa bất đối xứng ra đời với một cặp chìa khóa. Trong đó, với Khóa công khai (Public Key), dùng để khóa, bạn có thể phát chiếc khóa này cho cả thế giới, ai cũng có thể dùng nó để khóa thư gửi cho bạn.

Còn với Khóa bí mật (Private Key), dùng để mở. Chỉ duy nhất bạn giữ chiếc khóa này và không bao giờ chia sẻ cho ai.

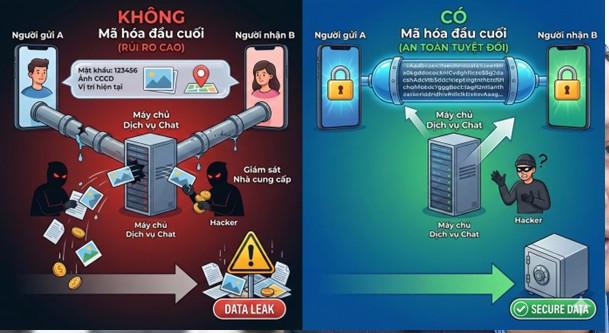

Khi một người muốn trò chuyện với người khác, họ lấy khóa công khai của người nhận để mã hóa tin nhắn. Tin nhắn này được gửi đi qua máy chủ. Khi đến nơi, chỉ có khóa bí mật nằm trên thiết bị của người nhận mới có thể giải mã. Đây chính là bản chất của Mã hóa đầu cuối (E2EE). Dữ liệu được mã hóa từ thiết bị người gửi (Đầu) và chỉ được giải mã tại thiết bị người nhận (Cuối). Ngay cả "người đưa thư" (nhà cung cấp dịch vụ như Whatsapp, Google, Yahoo!...) cũng chỉ thấy một đoạn mã lộn xộn, không đọc được hiểu nội dung.

Bạn có thể thắc mắc: "Làm sao tôi lấy được khóa công khai của người nhận?".

Trong thực tế, các ứng dụng chat tự động làm việc này. Khi bạn cài đặt ứng dụng (như Signal hay WhatsApp), ứng dụng sẽ tạo ra cặp khóa, gửi khóa công khai lên máy chủ và giữ khóa bí mật lại trên máy bạn. Quá trình này diễn ra ngầm, giúp người dùng phổ thông được bảo vệ mà không cần kiến thức về mật mã học.

Vì sao cần “khóa cửa” trên không gian mạng?

Trước đây, các ứng dụng chat thường dùng mã hóa "Client-to-Server". Tức là tin nhắn được mã hóa từ máy bạn đến máy chủ của nhà cung cấp, tại đó máy chủ sẽ giải mã để đọc, rồi lại mã hóa để gửi cho người nhận.

Điều này giống như bạn gửi thư, nhưng bưu điện có quyền bóc thư ra đọc, kiểm duyệt, dán lại rồi mới đi phát. Lúc này, "chìa khóa" giải mã nằm trong tay nhà cung cấp dịch vụ. Nếu nhân viên của họ tò mò, hoặc có ý đồ xấu như bán dữ liệu, hoặc máy chủ của họ bị hack, toàn bộ nội dung chat của bạn sẽ bị lộ.

Nhiều người cho rằng, các công ty công nghệ lớn Big Tech sở hữu những hệ thống bảo mật bất khả xâm phạm. Tuy nhiên, thực tế đã nhiều lần chứng minh điều ngược lại. Khi dữ liệu được lưu trữ tập trung tại máy chủ mà không có mã hóa đầu cuối E2EE, hệ thống đó nhanh chóng trở thành miếng mồi béo bở đối với hacker.

Trên thế giới, vụ rò rỉ dữ liệu của Yahoo năm 2013 được xem là một trong những sự cố nghiêm trọng nhất lịch sử, khi khoảng 3 tỷ tài khoản bị ảnh hưởng. Hacker không chỉ chiếm đoạt thông tin cá nhân mà còn tiếp cận được nội dung trao đổi và các câu hỏi bảo mật của người dùng.

Cũng tại thị trường toàn cầu, vụ việc Cambridge Analytica liên quan đến Facebook cho thấy dữ liệu của khoảng 87 triệu người dùng đã bị thu thập trái phép. Sự kiện này cho thấy rủi ro không chỉ đến từ các cuộc tấn công bên ngoài, mà còn xuất phát từ chính cách các nền tảng công nghệ khai thác và sử dụng dữ liệu người dùng.

Tại Việt Nam, cộng đồng an ninh mạng từng xôn xao trước thông tin hacker rao bán dữ liệu của 163 triệu tài khoản ZingID thuộc hệ sinh thái VNG, đơn vị chủ quản của Zalo. Dù phần lớn dữ liệu bị lộ là thông tin định danh và tài khoản, vụ việc vẫn gióng lên hồi chuông cảnh báo lớn về mức độ an toàn của dữ liệu tập trung. Câu hỏi được đặt ra là nếu máy chủ chứa thông tin tài khoản có thể bị xâm nhập, thì liệu máy chủ lưu trữ tin nhắn, trong trường hợp không được mã hóa đầu cuối, có thực sự an toàn?

Thực tế cho thấy, khi không có mã hóa đầu cuối, một cuộc tấn công vào máy chủ không chỉ làm lộ số điện thoại hay thông tin định danh, mà còn có thể phơi bày toàn bộ bí mật đời tư, chiến lược kinh doanh và dữ liệu tài chính mà người dùng từng trao đổi qua các khung chat.

Một quan điểm phổ biến cho rằng người đàng hoàng, không làm gì sai thì không cần mã hóa. Tuy nhiên, quyền riêng tư không phải là che giấu tội lỗi, mà là quyền kiểm soát thông tin cá nhân. Không ai mong muốn một người lạ đứng sau lưng đọc mọi tin nhắn gửi cho vợ hoặc chồng mình.

Đáng chú ý, dữ liệu trò chuyện còn là mỏ vàng cho các nhóm lừa đảo. Hacker không chỉ tìm kiếm nội dung nhạy cảm, mà còn cần thói quen, cách xưng hô, lịch trình đi lại và giọng điệu giao tiếp. Khi đọc được các đoạn chat và biết nạn nhân đang đi du lịch, chúng có thể sử dụng công nghệ giả giọng để gọi điện cho người thân, dựng lên các tình huống khẩn cấp nhằm lừa chuyển tiền. Dữ liệu chat chính là nguyên liệu lý tưởng cho các kịch bản tấn công tâm lý chính xác đến mức khó nghi ngờ.

Mã hóa đầu cuối mạnh đến mức ngay cả chính phủ cũng gặp khó khăn trong việc giám sát tội phạm và khủng bố. Điều này dẫn đến yêu cầu tạo ra cửa sau, một chìa khóa vạn năng để cơ quan chức năng có thể xem nội dung khi cần.

Điển hình là vụ việc tại Australia năm 2018, khi chính phủ thông qua luật yêu cầu các công ty công nghệ phải hỗ trợ giải mã dữ liệu. Ứng dụng Signal (nổi tiếng về bảo mật) đã công khai từ chối và tuyên bố sẵn sàng rút khỏi thị trường Australia thay vì thỏa hiệp. Kết quả là Signal và các nhà cung cấp dịch vụ tương tự vẫn tiếp tục hoạt động tại Australia mà không bị ép buộc mở “cửa hậu” hay chịu áp lực gì khác.

Tuy nhiên, từ góc nhìn bảo mật, nguyên tắc là: "Trong thế giới số, không có cái gọi là 'cửa sau chỉ dành cho người tốt'. Một khi cửa sau được tạo ra, hacker, tội phạm, hay các thế lực thù địch sớm muộn cũng sẽ tìm được chìa khóa". Làm yếu hệ thống mã hóa để phục vụ quản lý đồng nghĩa với việc làm yếu đi sự an toàn của tất cả người dùng.