|

| (Nguồn: IBM) |

|

| (Nguồn: IBM) |

Ngày 7/5, Tổng cục phòng chống thiên tai (Bộ Nông nghiệp & Phát triển nông thôn) cho biết, đơn vị vừa triển khai khảo sát lần thứ 4 đối với cồn cát nổi lên ở khu vực biển Cửa Đại, TP Hội An, Quảng Nam.

|

| Cồn cát kỳ lạ nổi lên giữa biển Hội An |

Cua lông Trung Quốc dễ mua, nhưng cần lưu ý nguyên tắc ăn để đảm bảo an toàn và phòng tránh ngộ độc thực phẩm.

Rau cải, tỏi, trà xanh, gừng, cà chua, táo... là những món ăn giúp làm giảm viêm, sạch phổi và tăng cường đề kháng, phòng ngừa bệnh phổi hiệu quả.

Với hàm lượng dinh dưỡng đa dạng, cải xoong không chỉ là một món ăn ngon mà còn mang lại nhiều lợi ích cho sức khỏe.

Với hàm lượng dinh dưỡng đa dạng, cải xoong không chỉ là một món ăn ngon mà còn mang lại nhiều lợi ích cho sức khỏe.

Cua lông Trung Quốc dễ mua, nhưng cần lưu ý nguyên tắc ăn để đảm bảo an toàn và phòng tránh ngộ độc thực phẩm.

Rau cải, tỏi, trà xanh, gừng, cà chua, táo... là những món ăn giúp làm giảm viêm, sạch phổi và tăng cường đề kháng, phòng ngừa bệnh phổi hiệu quả.

Một bé trai 5 tuổi bị kẹt ngón tay vào ổ khóa, may mắn thoát nạn sau ca xử lý của các bác sĩ, cảnh báo cha mẹ kiểm tra an toàn dụng cụ trong nhà.

Nữ bệnh nhân 19 tuổi mắc hội chứng động mạch mạc treo tràng trên (SMA), xơ cứng bì, cường giáp nặng được phẫu thuật thành công sau khi ổn định bệnh nền.

Men gan của người bệnh tăng gấp 200 lần, kèm theo tăng bilirubin, nhiễm trùng huyết và suy đa tạng, nguy cơ hôn mê gan và tử vong.

Bệnh viện Bạch Mai đưa ra cảnh báo về những nguy hiểm nghiêm trọng từ thói quen ăn, uống hoặc nuốt mật cá theo kinh nghiệm truyền miệng trong dân gian.

Thịt cá giàu omega-3 giúp kiểm soát mỡ máu, tăng cholesterol tốt và hỗ trợ sức khỏe tim mạch khi chế biến lành mạnh.

Sa dây rau là tai biến sản khoa hiếm gặp nhưng cực kỳ nguy hiểm, nếu không được phát hiện và xử trí kịp thời có thể khiến thai nhi tử vong trong chuyển dạ.

Nam bệnh nhân 44 tuổi bị tắc động mạch vành trái đã được đặt stent thành công, nhấn mạnh vai trò của kiểm tra định kỳ và cấp cứu đúng lúc.

Cơn đau đột ngột ở bìu có thể báo hiệu xoắn tinh hoàn, một tình trạng nguy hiểm cần can thiệp nhanh trong vòng 6 giờ để bảo vệ sức khỏe sinh sản.

Các bác sĩ đã loại bỏ khối u an toàn, giúp duy trì chức năng sinh sản và nâng cao chất lượng cuộc sống cho bệnh nhi 14 tuổi mắc ung thư buồng trứng hiếm gặp.

Khoai mỡ không chỉ ngon mà còn chứa chất chống oxy hóa, hỗ trợ giảm cholesterol, cải thiện nội tiết, tăng cường đề kháng và bảo vệ tế bào.

Cà chua là thực phẩm bổ dưỡng, thơm ngon nhưng không phải lúc nào cũng tốt cho sức khỏe nếu dùng không đúng cách.

Bác sĩ khuyến cáo, bệnh nhân bị rắn độc cắn cần đến cơ sở y tế để tiêm huyết thanh, tránh mẹo dân gian gây nguy hiểm cho sức khỏe.

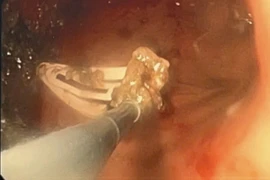

Bệnh viện Sản - Nhi tỉnh Quảng Ngãi vừa gắp thành công dị vật là chiếc kẹp tóc bằng kim loại trong bụng bé gái 6 tuổi.

Chỉ với vài bước đơn giản, bạn có thể tự tay làm bánh cookie trang trí Noel, gửi gắm yêu thương và tạo niềm vui cho gia đình.

Một bé 10 ngày tuổi mắc uốn ván sơ sinh vì không tiêm vắc xin và cắt rốn bằng kéo không vô trùng.

Bệnh nhân mắc ký sinh trùng do thói quen ăn uống không an toàn, dẫn đến áp xe gan lớn, đe dọa tính mạng nếu không được chẩn đoán và điều trị kịp thời.

Từ nguyên liệu quen thuộc, bò nhúng giấm mang đến món ăn dễ làm, vị chua ngọt hài hòa, thích hợp cho những bữa cơm quây quần, sum vầy.