|

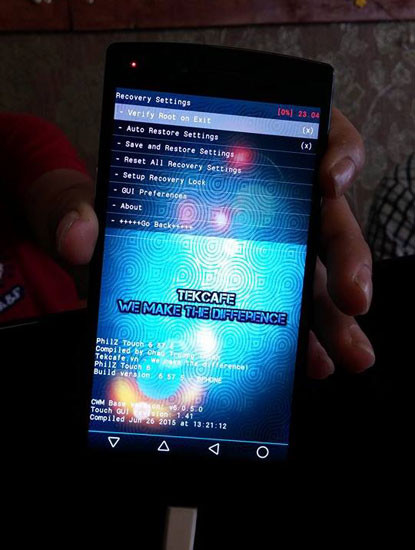

| Nhóm lập trình viên TekCafe đã root thành công Bphone chiều ngày 26/6. Ảnh: TeckCafe. |

|

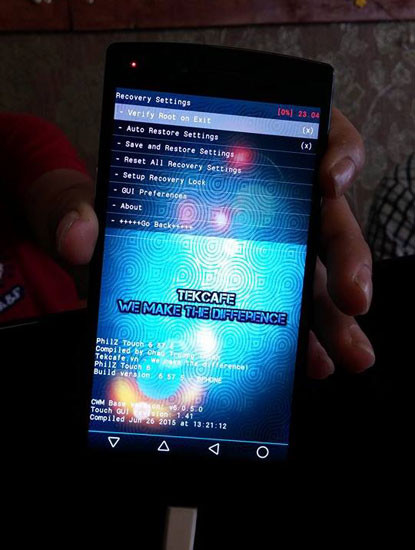

| Bphone bị TekCafe root thành công. Ảnh: TeckCafe. |

|

| Nhóm lập trình viên TekCafe đã root thành công Bphone chiều ngày 26/6. Ảnh: TeckCafe. |

|

| Bphone bị TekCafe root thành công. Ảnh: TeckCafe. |

|

| Với công nghệ thời xưa, mail điện tử vẫn còn là mới mẻ với con người, ai ai cũng đều háo hức khi có tin báo nhắn về. Tuy nhiên, ở thời công nghệ hiện này, khi mọi thứ trở nên nhan nhản, người ta trở nên lười check email mà thay vào đó lại khao khát nhận được một bức thư tay. |

Apple khuyến cáo người dùng iPhone không đặt máy dưới gối, trong chăn hay trên giường khi sạc qua đêm để tránh nguy cơ quá nhiệt và mất an toàn.

Thế hệ tiếp theo của mẫu SUV Hyundai Tucson đang trong quá trình phát triển và được dự đoán sẽ có màn “lột xác” mạnh mẽ về thiết kế cả ngoại lẫn nội thất.

Lotus For Me phiên bản hybrid PHEV là mẫu xe đầu tiên trong loạt mẫu ôtô mới mà thương hiệu Lotus của Trung Quốc sẽ ra mắt trong năm nay tại thị trường quốc tế.

Nội thất của Volkswagen ID. Era 9X là sự kết hợp giữa "thẩm mỹ Đức với nét quyến rũ phương Đông", tiện nghi và sang trọng vượt tầm SUV cỡ lớn bình dân của nó.

Dữ liệu mới cho thấy Trung Quốc chiếm hơn 40% bằng sáng chế 6G toàn cầu, khẳng định vị thế dẫn đầu trong định hình tiêu chuẩn viễn thông thế hệ mới.

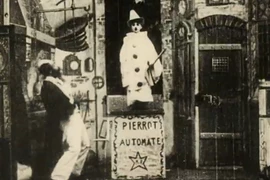

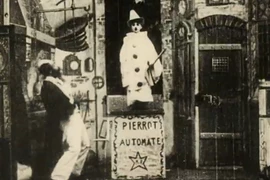

Thư viện Quốc hội Mỹ vừa phục hồi một cuộn phim hiếm của Georges Méliès từ năm 1897, được xem là tác phẩm đầu tiên đưa hình ảnh “người máy” lên màn ảnh.

Dù tuyên bố sống tối giản, Elon Musk vẫn âm thầm lập mạng lưới hơn 90 công ty tại Texas, trong đó ít nhất 37 phục vụ mục đích cá nhân.

Hyundai vừa ra mắt IONIQ 9 2027 tại thị trường quê nhà Hàn Quốc. Đây là bản cập nhật của mẫu SUV điện cỡ lớn đầu bảng của hãng, với gói thiết kế Black Ink.

Mẫu Honda X-ADV 2026 đã chính thức ra mắt thị trường Đông Nam Á với trang bị đẳng cấp, vượt xa các mẫu xe ga cùng hãng như Vario, Air Blade hay thậm chí cả SH.

Mẫu xe SUV thuần điện BYD Datang dự kiến sẽ được bán ra tại thị trường Trung Quốc vào cuối tháng 4/2026 trong khuôn khổ Triển lãm Ô tô Bắc Kinh năm nay.

Từ Gala Tết Nguyên đán đến tham vọng IPO tỷ USD, Trung Quốc đang vượt Mỹ về tốc độ và sản lượng trong cuộc đua robot hình người toàn cầu.

Mẫu xe SUV thuần điện BYD Datang dự kiến sẽ được bán ra tại thị trường Trung Quốc vào cuối tháng 4/2026 trong khuôn khổ Triển lãm Ô tô Bắc Kinh năm nay.

Dù tuyên bố sống tối giản, Elon Musk vẫn âm thầm lập mạng lưới hơn 90 công ty tại Texas, trong đó ít nhất 37 phục vụ mục đích cá nhân.

Samsung xác nhận Galaxy S26 Ultra chỉ dùng tấm nền 8-bit, không có 10-bit như quảng cáo, khiến người dùng lo ngại về chất lượng hiển thị và trải nghiệm.

Mẫu xe sedan điện mang tên Z7 do SAIC phát triển sở hữu kiểu dáng được cho là có nhiều điểm tương đồng với Porsche Taycan, nhưng có mức giá thấp hơn đáng kể.

Thế hệ tiếp theo của mẫu SUV Hyundai Tucson đang trong quá trình phát triển và được dự đoán sẽ có màn “lột xác” mạnh mẽ về thiết kế cả ngoại lẫn nội thất.

Nội thất của Volkswagen ID. Era 9X là sự kết hợp giữa "thẩm mỹ Đức với nét quyến rũ phương Đông", tiện nghi và sang trọng vượt tầm SUV cỡ lớn bình dân của nó.

AI được kỳ vọng giải phóng sức lao động, nhưng thực tế lại đẩy nhiều kỹ sư phần mềm vào vòng xoáy mệt mỏi và áp lực năng suất không lối thoát.

Lotus For Me phiên bản hybrid PHEV là mẫu xe đầu tiên trong loạt mẫu ôtô mới mà thương hiệu Lotus của Trung Quốc sẽ ra mắt trong năm nay tại thị trường quốc tế.

Dữ liệu mới cho thấy Trung Quốc chiếm hơn 40% bằng sáng chế 6G toàn cầu, khẳng định vị thế dẫn đầu trong định hình tiêu chuẩn viễn thông thế hệ mới.

Lexus đã ngừng bán UX 300e tại Anh sau khoảng 5 năm có mặt trên thị trường. Đây là mẫu xe thuần điện đầu tiên của thương hiệu nhưng có doanh số khá khiêm tốn.

Hyundai vừa ra mắt IONIQ 9 2027 tại thị trường quê nhà Hàn Quốc. Đây là bản cập nhật của mẫu SUV điện cỡ lớn đầu bảng của hãng, với gói thiết kế Black Ink.

Thư viện Quốc hội Mỹ vừa phục hồi một cuộn phim hiếm của Georges Méliès từ năm 1897, được xem là tác phẩm đầu tiên đưa hình ảnh “người máy” lên màn ảnh.

Huawei mở bán dòng smartband mới gồm hai phiên bản tiêu chuẩn và Pro, bổ sung màn hình 60 Hz, độ sáng cao và định vị độc lập, giá khởi điểm 890.000 đồng.

Apple khuyến cáo người dùng iPhone không đặt máy dưới gối, trong chăn hay trên giường khi sạc qua đêm để tránh nguy cơ quá nhiệt và mất an toàn.

Mẫu Honda X-ADV 2026 đã chính thức ra mắt thị trường Đông Nam Á với trang bị đẳng cấp, vượt xa các mẫu xe ga cùng hãng như Vario, Air Blade hay thậm chí cả SH.

Tập đoàn Thành Công (TC GROUP) vừa thông báo kết quả bán hàng tháng 2/2026. Theo đó, tổng số xe Hyundai đến tay khách hàng trong tháng vừa qua đạt 3.080 xe.

Panasonic chuyển nhượng hoạt động TV tại châu Âu và Bắc Mỹ cho Skyworth, đánh dấu bước lùi chiến lược và sự thoái trào của biểu tượng điện tử Nhật.

Honda Thái Lan vừa hé lộ hình ảnh thực tế của Honda e:N2 2026 mới, đây là mẫu SUV thuần điện 100% dự kiến được nhập khẩu nguyên chiếc từ Trung Quốc.

Mẫu ôtô điện mini Wuling Mini EV không còn xuất hiện trên website của Wuling Việt Nam, cho thấy khả năng mẫu xe này đã dừng phân phối sau gần hai năm có mặt.