|

|

|

|

|

| Việt Nam có khoảng hơn 1.900 máy tính bị nhiễm mã độc WannaCry. Ảnh: Independent. |

Bệnh Kawasaki là tình trạng viêm mạch máu cấp tính, phổ biến ở trẻ dưới 5 tuổi, đặc trưng bởi sốt cao kéo dài (trên 5 ngày), phát ban, viêm kết mạc và đỏ môi.

Buổi tối là “khoảng lặng” để cơ thể và làn da phục hồi. Duy trì những thói quen thư giãn trước khi ngủ giúp dễ vào giấc, ngủ sâu và da khỏe hơn.

Không cần đến giày cao gót chênh vênh hay “dao kéo” vóc dáng, bạn vẫn có thể trông cao ráo hơn chỉ nhờ một bí quyết đơn giản: phối tất và giày đúng cách.

Bổ sung hạt điều, hạt bí, trái cây tươi và cá biển để duy trì sức khỏe tuyến giáp, giảm nguy cơ viêm nhiễm và cân bằng hormone tự nhiên.

Bánh chưng rất dễ hỏng nếu bảo quản sai cách. Khi bóc bánh thấy mốc, nhớt, mùi lạ hay đổi màu, tuyệt đối không ăn kẻo rước bệnh vào người.

Chỉ cần chọn đúng kiểu tóc ngắn ngang vai, chị em có thể “hack” tuổi hiệu quả, giúp gương mặt trẻ trung hơn và khắc phục nhược điểm tóc mỏng, xẹp.

Sau Tết ăn nhiều dầu mỡ, rượu bia, cơ thể dễ mệt mỏi và tăng cân. Thực đơn thanh đạm với kombucha, món luộc và gạo lứt giúp nhẹ bụng, nhanh lấy lại năng lượng.

Thức khuya kéo dài khiến da xỉn màu, tinh thần mệt mỏi. Chỉ sau 7 ngày đi ngủ sớm, nhiều người đã cảm nhận rõ sự thay đổi tích cực từ bên trong.

Xông hơi giúp giảm cảm cúm, cải thiện tuần hoàn, thải độc và thư giãn tinh thần, nhưng cần tuân thủ nguyên tắc và lưu ý an toàn.

Buổi tối là “khoảng lặng” để cơ thể và làn da phục hồi. Duy trì những thói quen thư giãn trước khi ngủ giúp dễ vào giấc, ngủ sâu và da khỏe hơn.

Xông hơi giúp giảm cảm cúm, cải thiện tuần hoàn, thải độc và thư giãn tinh thần, nhưng cần tuân thủ nguyên tắc và lưu ý an toàn.

Bổ sung hạt điều, hạt bí, trái cây tươi và cá biển để duy trì sức khỏe tuyến giáp, giảm nguy cơ viêm nhiễm và cân bằng hormone tự nhiên.

Chỉ cần chọn đúng kiểu tóc ngắn ngang vai, chị em có thể “hack” tuổi hiệu quả, giúp gương mặt trẻ trung hơn và khắc phục nhược điểm tóc mỏng, xẹp.

Bệnh Kawasaki là tình trạng viêm mạch máu cấp tính, phổ biến ở trẻ dưới 5 tuổi, đặc trưng bởi sốt cao kéo dài (trên 5 ngày), phát ban, viêm kết mạc và đỏ môi.

Thức khuya kéo dài khiến da xỉn màu, tinh thần mệt mỏi. Chỉ sau 7 ngày đi ngủ sớm, nhiều người đã cảm nhận rõ sự thay đổi tích cực từ bên trong.

Sau Tết ăn nhiều dầu mỡ, rượu bia, cơ thể dễ mệt mỏi và tăng cân. Thực đơn thanh đạm với kombucha, món luộc và gạo lứt giúp nhẹ bụng, nhanh lấy lại năng lượng.

Bánh chưng rất dễ hỏng nếu bảo quản sai cách. Khi bóc bánh thấy mốc, nhớt, mùi lạ hay đổi màu, tuyệt đối không ăn kẻo rước bệnh vào người.

Không cần đến giày cao gót chênh vênh hay “dao kéo” vóc dáng, bạn vẫn có thể trông cao ráo hơn chỉ nhờ một bí quyết đơn giản: phối tất và giày đúng cách.

Mệt mỏi không đồng nghĩa với buồn ngủ. Khi não bộ còn căng thẳng và hormone stress tăng cao, giấc ngủ dễ bị chập chờn, thậm chí biến mất hoàn toàn.

Chỉ cần chọn đúng màu son theo sắc độ áo dài, bạn có thể “nâng tầm” diện mạo ngày xuân mà không cần trang điểm cầu kỳ.

Chọn thực phẩm giàu protein, vitamin và khoáng chất như cá, thịt, sữa, rau xanh... giúp thúc đẩy chiều cao và sức khỏe của trẻ nhỏ.

Chỉ với 4 kiểu áo dài tay cơ bản nhưng đúng xu hướng, bạn hoàn toàn có thể làm mới phong cách, mặc đẹp tinh tế mà vẫn trẻ trung hơn vài tuổi.

Không cần mua ngoài tiệm, bạn vẫn có thể tự làm khô bò nguyên miếng tại nhà với công thức đơn giản, vị đậm đà, thơm mềm, ăn vặt hay đãi khách đều ngon.

Chỉ vài nguyên liệu quen thuộc, bạn đã có thể làm cá viên phô mai chiên giòn rụm, bên ngoài vàng óng, bên trong mềm dai, béo ngậy cho cả nhà thưởng thức.

Cá thu cung cấp omega-3, vitamin D, sắt và protein giúp giảm cholesterol, cải thiện trí nhớ, xương khớp và hệ miễn dịch hiệu quả.

Gà luộc truyền thống ăn nhiều dễ gây ngán. Đổi cách chế biến bạn sẽ có ngay loạt món gà thơm ngon, đậm vị, giúp bữa ăn ngày xuân thêm phong phú và hấp dẫn.

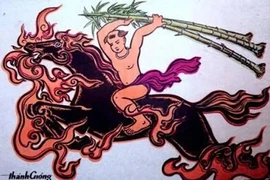

Hình ảnh con ngựa xuất hiện trong văn hóa Việt đại diện cho nhiều phẩm chất đáng quý của con người.

Ăn nhiều rau xanh, chọn thực phẩm ít calo, vận động nhẹ nhàng, giúp bạn tận hưởng Tết mà vẫn giữ cân nặng lý tưởng.

Tết là thời gian để giảm căng thẳng, dành thời gian cho bản thân và gia đình, giúp tinh thần thoải mái, khỏe mạnh hơn.