|

| Laptop 13 inch mỏng nhất thế giới về Việt Nam, giá 55 triệu đồng. |

|

| Ảnh minh họa. |

|

| Ảnh minh họa. |

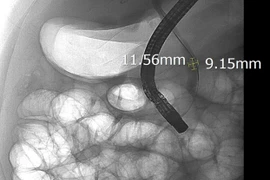

Nam bệnh nhân 44 tuổi bị tắc mật nặng đã được lấy sỏi thành công, giúp cải thiện chức năng gan mật và giảm nguy cơ biến chứng nguy hiểm.

Nam bệnh nhân 44 tuổi bị tắc mật nặng đã được lấy sỏi thành công, giúp cải thiện chức năng gan mật và giảm nguy cơ biến chứng nguy hiểm.

Chọn cá khỏe, thả nhẹ nhàng tại mép sông, hồ là cách giữ trọn nét đẹp truyền thống, để phong tục tiễn Táo quân về trời luôn văn minh, ý nghĩa.

Thoạt nhìn dễ e ngại, nhưng chuột dừa đặc sản miền Tây lại chinh phục thực khách nhờ thịt thơm, săn chắc, vị ngọt tự nhiên và cách chế biến đậm chất miệt vườn.

Dịp Tết, sân bay và nhà ga luôn trong tình trạng quá tải. Chỉ một phút chậm trễ hay sai sót nhỏ về giấy tờ, hành lý cũng có thể khiến hành khách lỡ chuyến.

Xôi cá chép tạo hình từ xôi gấc, dẻo thơm không chỉ mang ý nghĩa tiễn ông Công ông Táo mà còn giúp mâm cúng ngày 23 tháng Chạp thêm trang trọng, đẹp mắt.

Chỉ cần áp dụng vài mẹo đơn giản nhưng khoa học, có thể dọn nhà nhanh, hiệu quả hơn mà vẫn tiết kiệm sức lực đáng kể để đón Tết.

Tết Nguyên đán 2026 cận kề, bánh chưng chay trở thành lựa chọn được nhiều gia đình yêu thích nhờ hương vị thanh đạm, dễ ăn nhưng vẫn giữ trọn hồn Tết cổ truyền.

Thay vì tốn kém chi phí thuê thợ chuyên nghiệp, việc nắm vững các kỹ thuật xử lý vết xước dưới đây sẽ giúp bạn duy trì tính thẩm mỹ cho sàn gỗ.

Tập trung vào các động tác dễ thực hiện như plank, crunch và leg raise để giữ dáng, giảm mỡ hiệu quả trong thời gian ngắn chuẩn bị đón Tết.

Trứng chứa enzyme, vitamin D, protein và khoáng chất giúp xương chắc khỏe, đồng thời phù hợp trong chế độ ăn uống lành mạnh cho tim mạch.

Uống nước cốt chanh khi bụng đói buổi sáng tưởng tốt cho sức khỏe nhưng có thể gây hại dạ dày, men răng và rối loạn tiêu hóa nếu duy trì lâu dài.

Bệnh nhân nữ 70 tuổi chủ quan với tổn thương da kéo dài 15 năm, nhấn mạnh vai trò của khám định kỳ và nhận biết dấu hiệu bất thường để phòng ngừa.

Chuyên gia cảnh báo về tác hại của đồ uống như rượu, đồ ngọt và nước ngọt có gas, đồng thời gợi ý các thức uống tốt cho hệ tiêu hóa.

Chỉ với vài bước đơn giản, bạn có thể tự tạo ra pate thơm béo, mịn màng, an toàn và phù hợp khẩu vị gia đình ngay tại nhà.

Răng lệch vào xoang hàm có thể gây viêm nhiễm nặng, cần phẫu thuật nội soi hiện đại để loại bỏ dị vật, hạn chế biến chứng.

Bệnh nhân mắc 3 ung thư tiêu hóa hiếm gặp được cứu sống sau phẫu thuật phức tạp kéo dài hơn 13 tiếng, với sự phối hợp nhiều chuyên khoa.

![[INFOGRAPHIC] Ngồi bao lâu là hợp lý cho dân văn phòng?](https://cdn.kienthuc.net.vn/images/14a2f0fd49150a387154317d503d60c5f34bac8bdeb9ae4f06e95fcba405f62d03bf6f42a998ebf10e01a64a85948a77fc5f84b7d90a8de5f3cb997e874bb6fd/thumb-dan-van-phong.jpg.webp)

Ngồi lâu gây hại cho cột sống và tim mạch. Với dân văn phòng, việc ngồi – đứng – vận động xen kẽ đúng thời gian là yếu tố quan trọng để bảo vệ sức khỏe.

Rau răm, húng quế, tía tô, bạc hà và nhiều loại thảo mộc khác giúp giảm triệu chứng ngộ độc, hỗ trợ điều trị tại nhà an toàn.

Không cần là đầu bếp chuyên nghiệp, chỉ với vài mẹo nhỏ trong căn bếp, bạn hoàn toàn có thể chế biến những món ăn thơm ngon, hấp dẫn.

Chỉ cần một vài bước chuẩn bị và thói quen makeup đúng cách, bạn hoàn toàn có thể sở hữu lớp trang điểm bền màu, mịn đẹp và không xuống tông suốt ngày dài.